MMD-0062-2017 - Credential harvesting by SSH Direct TCP Forward attack via IoT botnet

17 Mar 2017原文: 2017-02-27-MMD-0062-2017 Credential harvesting by SSH Direct TCP Forward attack via IoT botnetd

我们把这种威胁叫做“馅饼攻击”

1. 背景

这份报告里没有分析恶意软件或者病毒,但是这是坏人为了更大的犯罪过程,利用弱证书管理来恶意感染物联网设备的影响之一。这里唯一提到的恶意方面是牵涉到并且参与这些攻击的个人,并且,好吧,我个人不认为使用的工具或者方法(SSH TCP转发)是“恶意的”,因为,某种程度上说,它是UNIX网络和开发的非常有用的概念。

请忍耐这份又长又像论文的技术文章,这确实是必要的,因为这篇文章是犯罪新方向(通过SSH级联代理缓冲区的TCP转发来自动收集大量凭证)概念的第一证据,并且这也是一个正在持续的威胁,所以这在未来研究的学术上是有用的(希望)。但是,如果你需要更简易短小的技术解释,你可以先阅读Infosec Insitute网站上的我关于这件事的问答形式的采访(感谢Mr. Paganini和 Infosec Institute的工作人员),另外,如果你只需要一个极其简短的摘要,你可以在reddit网站这里找到它。

下面,让我们开始吧: SSH端口转发的概念:

“(1)SSH端口转发说一个仅仅作用于TCP协议的一个通用代理机制。转发不能在非TCP类的协议上使用哦,例如基于UDP的DNS、DHCP、NFS和NetBIOS,[121],也不能再非IP类的协议上使用,例如AppleTalk或者Novell的SPX/IPX。(2)端口转发只有在你创建SSH链接的时候才能指定。虽然SSH协议里并没有针对这个的约定,但是在我们所知道的任何SSH接口中,你都不能在一个已经存在的SSH链接上添加一个转发,这一点有时候非常有用。”

以上引用部分来自 “O’Reilly’s SSH: The Secure Shell - The Definitive Guide, 9.2. Port Forwarding”

从2016年1月24日起我们就监控到了这个威胁。我首先和我们在日本东京的团队成员在2016年的AVTokyo会议讨论了这种攻击。之后我们跟进了它的进展并在2016年12月首先向当局报告(对PlayStation商店里的账户认证攻击),同时我们尝试邮件Pokemon Go,因为我认识到在2016年12月他们也遭到了这个攻击,但是邮件的接收/发送似乎没有很好的开展。

从那个时候起,我们继续我们的分析,进入2017年之后这些类型的攻击变得“更好”了(自动化&利用了更多漏洞),所以我们试图通过我们社区公开告警,这也是PlayStation Network(PSN)账户认证被攻击者列为目标的时候。接下来,在2017年2月份,我们的报告被送往了我们的法律部门,包括请求为了公众意识而披露这种持续的威胁的允许,同时我们也通过我们的CERT频道报告了另一起对一个未公开的加拿大在线批发商店的攻击,以上升到加拿大执法和相关部门。

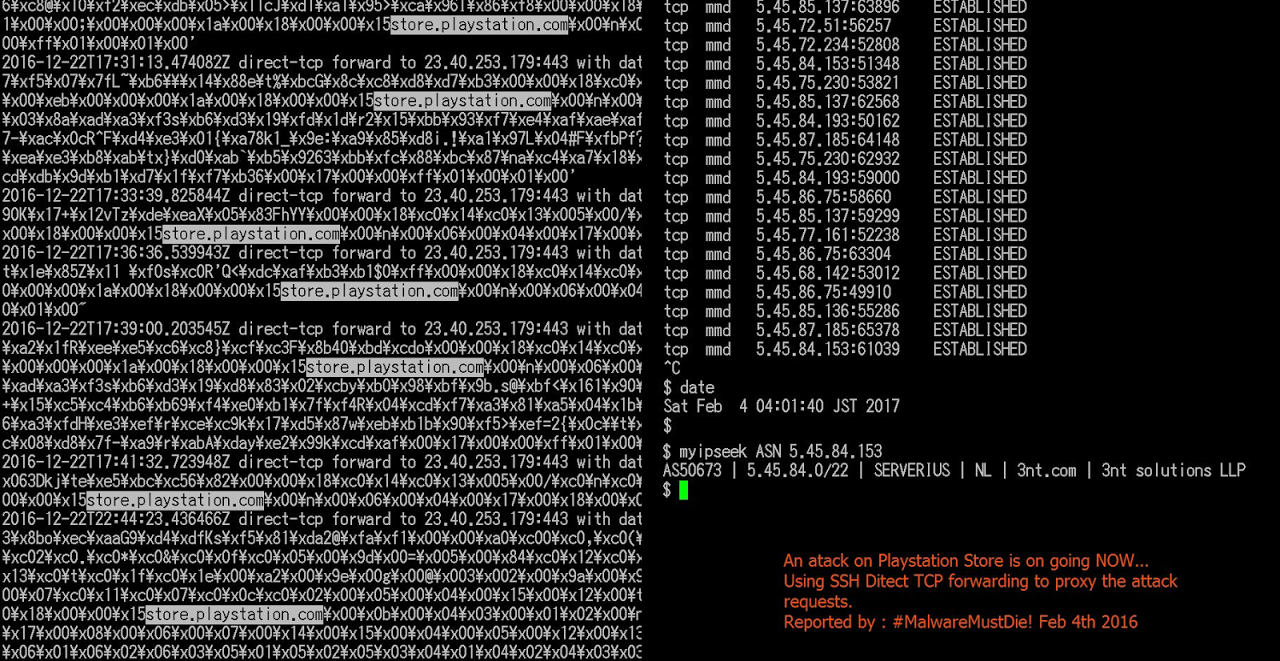

上面提到的公告和交流都得到了终止滥用的满意结果。而在我写这封报告的时候这种滥用还在进行中。为了支持以上描述的事实,我们有一些截图,细节如下:

此外:在这篇报道公布之后我接到了很多关于SSH的TCP转发滥用方面的其他好的分析的电话(其中有一个在本篇报告的序言部分提到了)。我,代表我的团队,想要确保,我们,在MalwareMustDie,有严格的政策,通过尽可能多的避免外部影响开展分析,以保持我们的分析的原始性,因此,这份分析是不一样的,虽然它说描述TCP端口转发,但它不是关于黑到HTTP服务或者无认证的SSH转发的情况。这份报告是通过被黑掉的SSH级联基础设备使用几种TCP黑客模式(HTTP/HTTPS/POP3/SMTP/IMAP)来有组织对大量证书的自动窃取过程的披露。

2. 威胁定义

正如上面引用的O’Reilly的SSH指导手册中所说,在SSH连接上有认证权限的合法用户可以通过代理机制转发TCP协议。简言之这是当前的通用做法,特别是用做当从本地网络区域来查看的那些服务。

这个威胁的定义是指对SSH上TCP转发合法利用的滥用,利用暴力强制账户的认证或者密码来执行对远程设备(服务器或IoT)弱SSH帐户的自动或手动攻击,通过TCP直接转发技术在SSH转发功能里利用这个“强制接入”SSH连接来攻击远程服务。

根据这一定义,这种威胁正在创造一个双判决,一个用于SSH服务的黑客攻击;第二,试图攻击目标服务(S)。因此,如果这可以被视为第三判决,坏人使得被攻击SSH服务看起来是“恶意的”,就好像是它们在执行对目标的攻击。

3. 威胁细节

4. 攻击细节

5. 支持分析

6. 统计

7. 如何发现、阻止和缓解

to be continued…